Du spielst schon länger mit dem Gedanken in Deinem Unternehmen ein Identity und Access Management System zu implementieren? Aber Du weißt nicht genau wie Du vorgehen sollst oder welche Aufgaben langfristig auf Dich zukommen? Dann ist dieser Artikel für Dich! IAM Experte Tim Lipphardt von amiconsult beantwortet in diesem Interview zahlreiche Fragen rund um IAM-Systeme und gibt Insights aus der Praxis für eine erfolgreiche IAM Strategie.

Das ist Tim

Tim ist bereits seit über 6 Jahren bei amiconsult und arbeitet momentan im Projektmanagement im Bereich Identity und Access Management. Er hat schon viele Kunden und deren Projekte begleitet und ist für viele die erste Anlaufstelle bei Fragen und Problemen. Tim ist von der ersten Idee bis hin zum implementierten IAM-System dabei und kennt sich mit den damit verbundenen Prozessen bestens aus. Er hat schon unzählige Kunden- und Prozesslandschaften gesehen und kann deshalb aus seiner langjährigen Erfahrung schöpfen.

Was muss ich vor der Implementierung beachten, um langfristig von IAM profitieren zu können?

Die Grundfragen

Weil IAM-Systeme sehr vielseitig einsetzbar sind, sollten Unternehmen konkrete Ziele festlegen, die sie mit einem IAM-System erreichen möchten. Wichtig ist auch, die eigenen Erwartungen zu formulieren, um hinterher nicht enttäuscht zu werden. Dabei sollten auch immer langfristige Pläne und Veränderungen mit einbezogen werden. Deshalb empfiehlt Tim, dass sich Unternehmen für eine gelungene IAM Strategie zuallererst mit einigen grundlegenden Fragen beschäftigen sollten.

- Soll es ein Access Management für Endkunden oder Mitarbeitende sein?

- Geht es hauptsächlich um Governance und Security Themen?

- Sollen Abläufe transparenter gestaltet werden?

Wichtig zu beachten ist in allen Fällen, dass ein Identity und Access Management Lösungen in bestehende Strukturen eingreift und nachhaltige Veränderungen im Unternehmen hervorruft:

Was IAM-Projekte speziell kennzeichnet ist, dass IAM ein kritisches und sicherheitsrelevantes Themengebiet ist und auch in die bestehenden Strukturen recht tief eingreift. Das Ziel eines Identity und Access Management ist immer eine Übersicht und eine Kontrolle über den Zugriff von Personen, Identitäten, Maschinen und deren Berechtigungen im System zu bekommen. Dabei geht es auch darum, die Cyber Security im Unternehmen zu stärken.

Diese Berechtigungen der Benutzer sollen dann verwaltet und kontrolliert werden. Das heißt auch, dass bestehende Strukturen ganz konkret in Frage gestellt werden. Dadurch kann es passieren, dass Fehler, provisorische Lösungen oder unsaubere Arbeit an Systemen oder Codes zum Vorschein kommen, was die Firmen lieber verstecken würden. Eine Identity und Access Management Lösung muss von solchen “Leichen im Keller” aber wissen, um funktionieren und die digitalen Identitäten schützen zu können.

Wen muss ich in die IAM Strategie einbinden?

Da ein IAM-System weitreichende Veränderungen mit sich bringt, ist es unerlässlich, vor der Implementierung die entsprechenden Stakeholder, Führungskräfte und den Betriebsrat mit einzubeziehen. Zu diesen Personen gehören beispielsweise Systembetreuer, Verantwortliche aus Fachabteilungen, die etwa für die Daten im Unternehmen zuständig sind, oder Führungskräfte, die hinterher den Zugriff vergeben. Diese Personen sollten so früh wie möglich mit in die Planung und Entscheidung integriert und von dem Vorhaben überzeugt werden.

Auch wenn die Entscheider schwer zu überzeugen sind, ist es wichtig, diesen Weg zu gehen und eine Einigung zu erzielen. Ansonsten wird das System hinterher immer wieder von verschiedenen Seiten torpediert. Außerdem werden immer wieder Mittel und Wege gefunden, das IAM-System zu umgehen, wodurch kein nachhaltiger Erfolg möglich ist. Mit welchen Argumenten Du deinen Chef und den Betriebsrat am besten von der Einführung eines Identity und Access Management Systems überzeugst, haben wir bereits in einem anderen Artikel für Dich zusammengetragen.

Je nach Status Quo des Unternehmens müssen auch die Mitarbeitenden in das Vorhaben mit einbezogen werden. Wenn der Zugriff auf Daten bisher beispielsweise von der IT vergeben wurde, ohne, dass Benutzer davon etwas mitbekommen haben, müssen diese vorab intensiv mit einem Identity und Access Management System und dessen Funktionen vertraut gemacht werden. Wenn diese aber den Zugriff und ihre Berechtigungen bereits z.B. über ein ServiceNow (Plattform für vereinfachte Workflows) selbst beantragen, wird sich nicht viel ändern. Wichtig ist dabei immer, so Tim, auf die jeweiligen Gegebenheiten und Bedürfnisse eines Unternehmens und dessen Benutzer einzugehen.

Identity und Access Management ist ein Prozess – “Ansonsten läuft das Ding gegen ‘ne Wand”

Für einen langfristigen Erfolg muss laut Tim das Bewusstsein herrschen, dass ein IAM-System eine IT-Landschaft beobachtet und deshalb immer wieder an die Gegebenheiten angepasst werden muss. Das System wird nicht angebunden und dann funktioniert es für die nächsten Jahre. Verschiedene Benutzerrechte und der Zugriff auf Daten und Konten müssen beispielsweise immer wieder angepasst werden. Aus diesem Grund sollten schon vor der Implementierung genügend operative Ressourcen bereitgestellt werden.

Tim und seine Kollegen beobachten, dass Banken und öffentliche Einrichtungen meist statischer sind als in anderen Unternehmen. Das liegt daran, dass dort häufiger Personalwechsel stattfinden und IT-Abteilungen zusammengelegt werden, wodurch mehr Bewegung herrscht. Das hat zur Folge, dass öfter Anpassungen im IAM-System vorgenommen werden müssen. Außerdem unterliegen Firmen einem höheren Kostendruck als Banken und öffentliche Institutionen. Deshalb ist es essenziell, dass bei der Planung eines IAM-Systems absolute Kostentransparenz herrscht. So wissen Unternehmen genau, was auf sie zukommt, und sie können die Ausgaben einplanen.

Um die anfallenden regelmäßigen Aufgaben zu erledigen, sollten feste Ressourcen bereitgestellt werden. Tim empfiehlt, dass so ein Team aus mindestens zwei Personen besteht. Diese Zahl variiert natürlich stark je nach Unternehmensgröße, IAM Strategie und System. Bei ca. 10.000 Mitarbeitenden hält Tim ein Team von 2-6 Personen für ausreichend. Es kann jedoch auch sinnvoll sein, die Aufgaben aufzuteilen, da teils sehr unterschiedliche Skill Sets benötigt werden.

IAM frisch eingebunden – Und jetzt?

Wie im vorherigen Abschnitt bereits angeklungen ist, ist das Identity und Access Management System mit der technischen Implementierung noch nicht einsatzbereit. Wie bei jedem neuen System ist das Monitoring zu Beginn besonders wichtig. Tim rät, vor allem die Systemschnittstellen und die Ressourcenauslastung engmaschig zu überwachen. Das ist nötig, weil das neue IAM für viele die Arbeitsgrundlage bildet, ohne die sie nicht arbeiten können. Deshalb muss alles für die Benutzer funktionieren.

Um das neue IAM-System nutzen zu können, müssen die Mitarbeitenden an einem Onboarding teilnehmen. Sie machen sich mit neuen Prozessen und Abläufen vertraut, um zu lernen, wie sie das System richtig verwenden verwenden und wie damit die Cyber Security verbessert wird.

Tim empfiehlt Unternehmen außerdem immer langfristig zu denken. Jetzt ist das System noch frisch und funktioniert einwandfrei, aber wie sieht es in der Zukunft aus? Sollen zusätzliche Benutzergruppen eingebunden und der Zugriff erweitert werden? Wenn das System in einer Cloud angesiedelt ist, skalieren die Lizenzkosten oft mit der Anzahl der Benutzer und den angeschlossenen Systemen. Diese Skalierung muss beobachtet werden, damit die Betriebskosten mit der Zeit nicht zu hoch werden.

Wie halte ich mein IAM-System auf dem aktuellen Stand?

Wie bei jedem technischen System stehen auch bei einem IAM-System nach einiger Zeit verschiedene Software-Updates an. Diese unterscheiden sich im Aufwand je nach verwendetem System. Es kann z.B. sein, dass neue Pakete durch den Software-Anbieter im Zusammenhang mit dem Modell Software as a Service im Hintergrund eingespielt werden und die Benutzer davon nichts mitbekommen. Es besteht aber auch die Möglichkeit, dass diese Aufgabe das eigene Rechenzentrum übernimmt, wozu allerdings die Ressourcen bereitgestellt werden müssen.

Vor allem wenn das Identity und Access Management System mit anderen Systemen verbunden ist, geschieht dies auf Basis von Zertifikaten. Diese laufen nach einer gewissen Zeit ab und müssen somit regelmäßig erneuert werden. Auch das sollte bei der Einrichtung bereits bedacht werden.

Vor allem bei Identity Governance und Administration Systemen (IGA) muss der Soll-und-Ist-Zustand der Berechtigungen regelmäßig überwacht und abgeglichen werden. Dazu werden sogenannte Rezertifizierungskampagnen durchgeführt, die immer wieder den aktuellen Stand mit den Wissensträgern abgleichen. Dabei geht es auch immer um Cyber Security, denn nur bei konsequent begrenztem Zugriff, kann der Mechanismus von IGA greifen.

Bereit für Dein neues IAM System?

Du hast Fragen rund um Identity und Access Management oder möchtest ein neues IAM System implementieren? Schreib uns einfach ganz unverbindlich eine Nachricht und lass Dich beraten!

IAM Strategie – Herausforderungen und wie Du sie angehst

Tim konnte in den letzten Jahren zwei bis drei Problemgruppe ausmachen, die in Verbindung mit einem IAM-System immer wieder auftreten. Passend dazu nennt er Lösungsansätze, um die Probleme von vornherein zu vermeiden.

Die Herausforderungen

Eines der häufigsten Herausforderungen bei der Implementierung eines IAM-Systems sind technische Restriktionen innerhalb eines Unternehmens. Vorab muss genau überprüft werden, welche technischen Möglichkeiten und Hintergründe in einem Unternehmen vorherrschen und wie diese mit einem Identity und Access Management System kompatibel sind. Die große Schwierigkeit dabei ist, dass Systemlandschaften sehr unterschiedlich aussehen können und die darin eingebundene Systeme verschiedene Möglichkeiten bieten. Genau betrachtet werden müssen die APIs, um zu überprüfen, ob das System überhaupt die gewünschten Anforderungen erfüllen kann.

Ein weiteres Problem ist, dass die organisatorischen und betrieblichen Anforderungen durch das IAM-System nicht gelöst werden können. Unternehmen haben unter Umständen falsche Vorstellungen von den Möglichkeiten eines Identity und Access Management Systems und setzen sich Ziele, die damit nicht erreicht werden können.

Das dritte Problem wurde weiter oben bereits angesprochen: Es geht um die fehlende Akzeptanz von Führungskräften, Stakeholdern, dem Upper Management oder dem Betriebsrat. Manche von ihnen können schwer von der Implementierung eines Identity und Access Management Systems überzeugt werden und wollen lieber eine andere Agenda fahren.

Die Lösung

In allen drei Fällen nennt Tim als Lösung ein starkes IT-Projektmanagement. Zuständige sollten für ihr Projekt werben und sich frühzeitig an den CIO und Fachabteilungen wenden. Sie sollten sich außerdem intensiv Wissen aneignen, um bei Fragen und Kritik entsprechend reagieren zu können. Denn häufig haben Menschen schlichtweg Angst, bestehende Strukturen zu verändern. Deshalb sollte das Vorgehen und was damit zusammenhängt genau erklärt werden, damit alle wissen, was auf sie zukommt und was mit IAM möglich ist. Dafür stehen auch die Consultants von amiconsult zur Verfügung, die durch ihre langjährige Erfahrung Unsicherheiten aus dem Weg räumen und beratend zur Seite stehen.

IAM-Systeme können in alle bestehenden Systeme eingebunden werden, es muss nur an die jeweiligen Gegebenheiten angepasst werden. So kann es allerdings sein, dass die Vergabe vom Zugriff auf gewisse Daten beispielsweise nicht automatisiert abläuft, weil es das System nicht hergibt. In so einem Fall kann es aber als Service Ticket bearbeitet werden. Dennoch kann dieser Vorgang dann in ein System eingetragen werden, wodurch der gesamte Ablauf protokolliert und transparent gestaltet wird.

Unzufrieden mit der IAM Strategie? Das könnten die Gründe sein

Einer der häufigsten Gründe, wieso Unternehmen mit ihrem IAM-System unzufrieden sind, ist laut Tim, dass sie falsche Erwartungen an das System gestellt haben, die dann nicht erfüllt wurden. Das kann beispielsweise durch Misskommunikation oder ein falsches Verständnis für die Thematik hervorgerufen werden.

Ein weiterer Grund ist, dass Firmen den Projektaufwand und die Dauer für ihr IAM-System falsch einschätzen. Sie sind der Annahme, dass sich das Projekt schneller umsetzen lässt und rechnen mit schnelleren Effizienzgewinnen. Unternehmen unterschätzen auch den Aufwand, die vorgefundenen Probleme zu lösen, die die Kosten in die Höhe treiben. Dadurch wächst einem Unternehmen so ein Projekt schnell mal über den Kopf.

Herausfordernd kann auch die Wahrnehmung gegenüber einem Identity und Access Management System sein. Ein Kunde hat einmal zu Tim gesagt, dass IAM unfassbar langweilig klingt und man damit niemanden wirklich beeindrucken kann. Das System an sich ist aber unfassbar wichtig und interessant. Identity und Access Management ist ein Kern-System in der IT-Landschaft und betrifft sämtliche Bereiche eines Unternehmens. Tim appelliert deshalb daran, in einer Implementierung eines IAM-Systems eine Chance für interne IT-ler und alle Benutzer zu sehen, um die Strukturen und Systeme eines Unternehmens kennenzulernen und zu verstehen. Auch werden so vielleicht das Interesse und die Begeisterung bei Entscheidern geweckt, die das System dann anders wahrnehmen.

Tims Rat für eine gelungene IAM Strategie

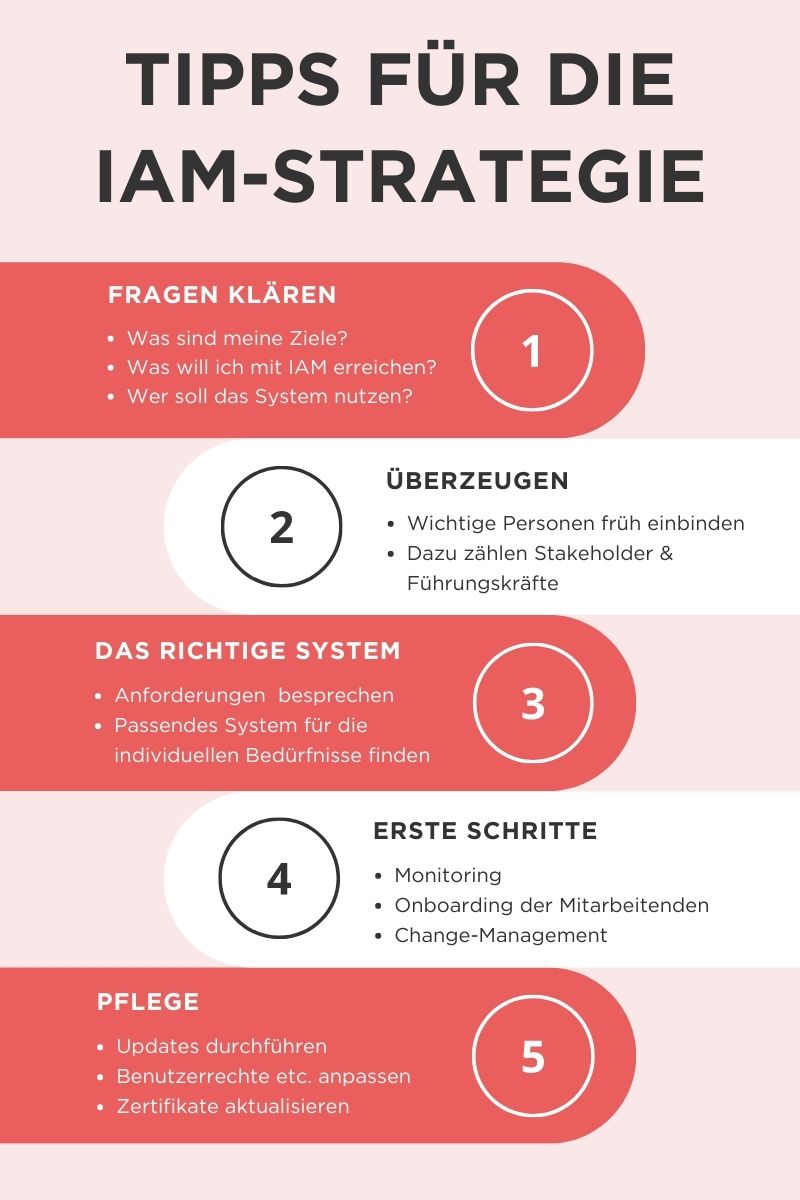

Damit bei Deinem IAM-Projekt erst gar keine Probleme entstehen und Du von Anfang an alles richtig machst, hat Tim zum Abschluss noch ein paar Tipps, die er aus seiner langjährigen Erfahrung gesammelt hat.

Diese Fragen sollten vor der Implementierung eines Identity und Access Management Systems auf jeden Fall geklärt werden:

- Wozu will ich ein IAM-System nutzen?

- Was ist die perspektivische und strategische IT-Ausrichtung meines Unternehmens?

- Worauf liegt mein Augenmerk? Sicherheit? Gute Login Erfahrungen?

- Wer soll das System nutzen? Geschäftspartner? Endkunden? Dienstleister?

- Was ist der Status Quo und was sind die Bedürfnisse in der Zukunft?

Abschließend rät Tim, dass spätestens vor der Implementierung eines IAM-Systems ein externer Berater hinzugezogen werden sollte. Dieser stellt u.a. die oben genannten Fragen und macht Unternehmen auf Aspekte aufmerksam, an die sie selbst nicht gedacht haben. Vertrauensvolle und erfahrene Partner spielen dabei immer mit offenen Karten, sind transparent was Kosten angeht und wollen nicht nur schnell etwas verkaufen.

Genau solche Berater haben wir hier bei amiconsult. Falls Du also Interesse an einem Identity und Access Management System hast, schreib uns einfach kurz und wir sind für Dich da!